Défenseur des attaques par force brute

Le défenseur des attaques par force brute permet de protéger votre serveur public des hackers, des scanners de réseau et les robots de force brute qui tentent de deviner votre identifiant et votre mot de passe administrateur. En utilisant des identifiants et des dictionnaires de mots de passe courants, ils essaieront automatiquement de se connecter à votre serveur des centaines à des milliers de fois par minute.

Avec ce défenseur RDP, vous pouvez surveiller les tentatives de connexion échouées Windows et mettre automatiquement sur liste noire les adresses IP incriminées après plusieurs échecs.

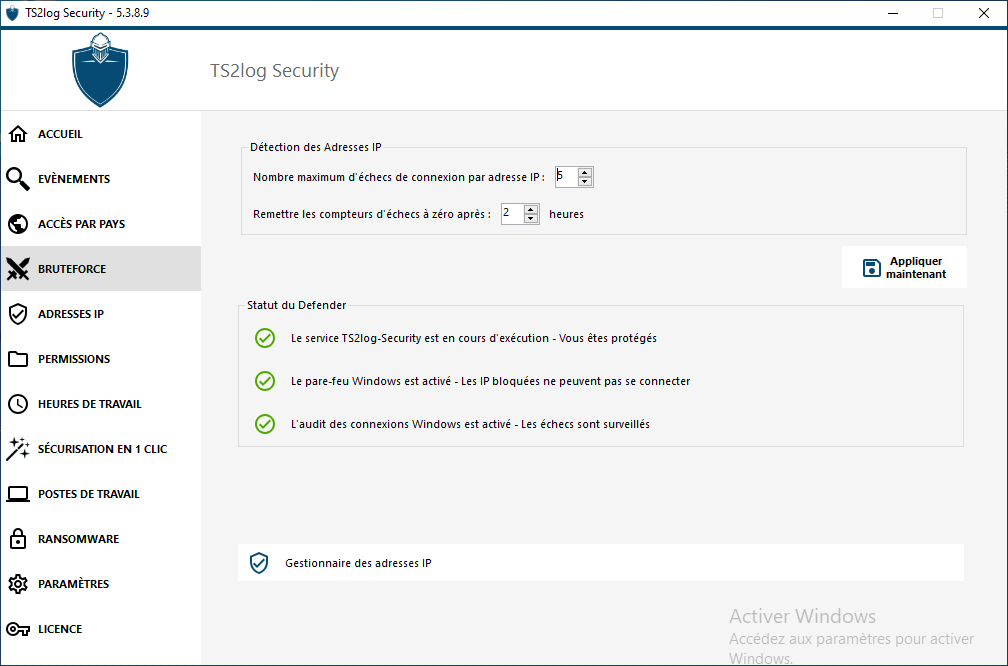

– Vous pouvez définir le maximum de tentatives de connexion échouées à partir d'une seule adresse IP à l'intérieur du bloc de détection des IPs (par défaut, il est de 10), ainsi que le temps de réinitialisation des compteurs de tentatives de connexion échouées (par défaut, il est de 2 heures).

– En bas de cette fenêtre, vous pouvez voir l'état du défenseur, ce qui vous permettra de vérifier si les échecs de connexion au portail Web HTML5 et les échecs de connexion Windows sont surveillés et si le pare-feu Windows et le service de sécurité avancé sont activés.

Dans ce cas, comme dans notre exemple, tous les statuts sont cochés.

– Gestion des adresses IP bloquées : vous pouvez bien entendu configurer cette gestion selon vos besoins, par exemple en ajoutant votre propre adresse IP de poste de travail dans la liste blanche des IPs. Ainsi cet outil ne vous bloquera jamais. Vous pouvez ajouter autant d'adresses IP que vous le souhaitez dans cette liste blanche. Ces adresses ne seront jamais bloquées par le défenseur des attaques par force brute.

– Vous pouvez ignorer les adresses IP locales et privées en modifiant le paramètre par défaut qui se trouve dans l'onglet Paramètres - Avancé - Force brute.

Remarque : Si vous avez déjà remarqué que le défenseur des attaques par force brute bloquait 10 adresses IP par jour et que maintenant, ce n'est plus le cas et qu'il ne bloque qu'une, deux ou même ne bloque aucune adresse, c'est en fait tout à fait normal. En effet, avant l'installation de la sécurité avancée, le serveur disposait d'un port RDP publiquement disponible et connu de tous les robots. De nombreux robots essayaient les mots de passe courants et ceux issus des dictionnaires. Lorsque vous installez une sécurité avancée, ces robots sont progressivement bloqués, si bien qu'un jour :

- La plupart des robots actifs seront bloqués et ne seront pas intéressés par le serveur, même les nouveaux.

- De plus, le serveur n'apparaîtra plus sur la liste des serveurs connus publiquement.

Retour haut de page