Sécuriser un serveur TS2log

Vue d'ensemble

Sécuriser n'importe quel serveur est une histoire sans fin où chaque expert peut ajouter un autre chapitre.

TS2log bénéficie et est compatible avec l'infrastructure de sécurité existante d'une entreprise (Active Directory, GPO, serveurs HTTPS, systèmes de télécommunication SSL ou SSL, VPN, contrôle d'accès avec ou sans cartes ID, etc.).

Pour les clients qui souhaitent sécuriser facilement leurs serveurs, TS2log propose un ensemble de moyens simples et efficaces pour appliquer de bons niveaux de sécurité.

Modification du numéro de port RDP et configuration du pare-feu

Avec l’AdminTool, vous pouvez sélectionner un numéro de port TCP/IP différent pour que le service RDP accepte les connexions. La valeur par défaut est 3389.

Vous pouvez choisir n'importe quel port arbitrairement, en supposant qu'il ne soit pas déjà utilisé sur votre réseau et que vous définissiez le même numéro de port sur vos pare-feux et sur chaque programme d'accès utilisateur TS2log.

TS2log inclut une fonctionnalité unique de transfert de port et de tunneling: quel que soit le port RDP défini, RDP sera également disponible sur HTTP et sur le numéro de port HTTPS!

Si les utilisateurs souhaitent accéder à votre serveur TS2log en dehors de votre réseau, vous devez vous assurer que toutes les connexions entrantes sur le port choisi sont transférées vers le serveur TS2log.

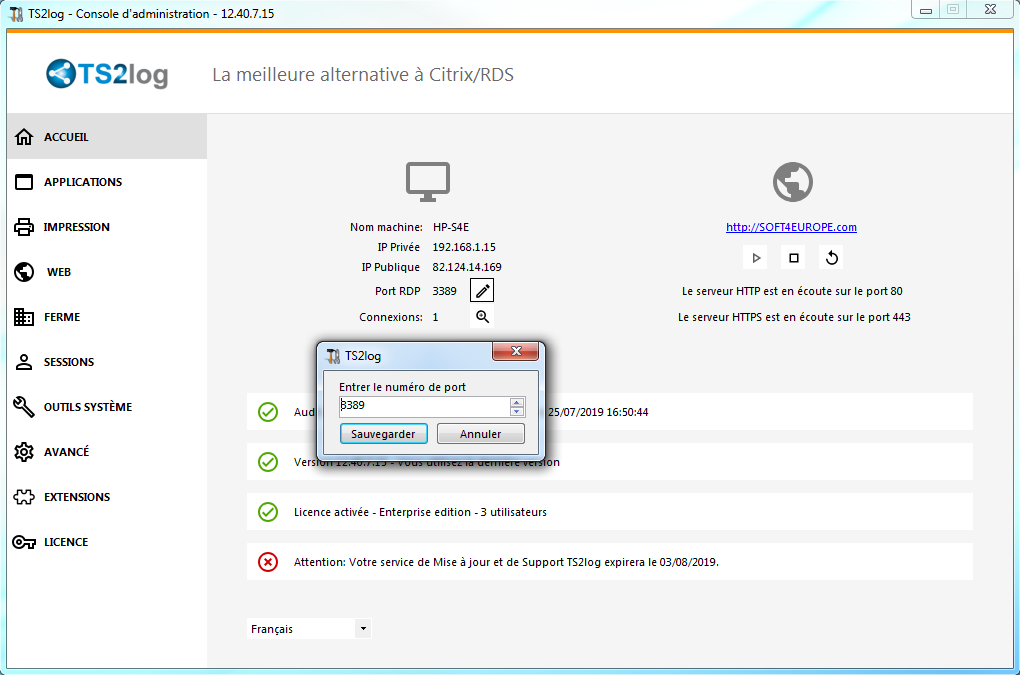

Sous l'onglet Accueil, cliquez sur le bouton représentant un crayon à côté du "Port RDP":

Changez le port RDP et sauvegardez.

Options de sécurité côté serveur

L'AdminTool vous permet de refuser l'accès à tout utilisateur qui n'utilise pas un programme de connexion TS2log généré par l'administrateur. Dans ce cas, tout utilisateur qui tenterait d'ouvrir une session avec un client Bureau à distance autre que le client TS2log (en supposant qu'il dispose de l'adresse de serveur correcte, du numéro de port, d'une connexion valide et d'un mot de passe valide) sera automatiquement déconnecté.

L'administrateur peut décider que seuls les membres du groupe d'utilisateurs du Bureau à distance seront autorisés à ouvrir une session.

L'administrateur peut décider qu'un mot de passe est obligatoire pour ouvrir une session.

En définissant la stratégie de groupe locale applicable, l'administrateur peut spécifier s'il faut appliquer un niveau de cryptage pour toutes les données envoyées entre le client et l'ordinateur distant au cours d'une session de Terminal Server.

Si l'état est défini sur Activé, le chiffrement de toutes les connexions au serveur est défini sur le niveau décidé par l'administrateur. Par défaut, le cryptage est défini sur Elevé.

L'administrateur peut également définir comme règle que seuls les utilisateurs disposant d'un client de connexion TS2log pourront ouvrir une session.

Tout accès entrant avec un RDP standard ou un accès web sera automatiquement rejeté.

Autorisations de sessions

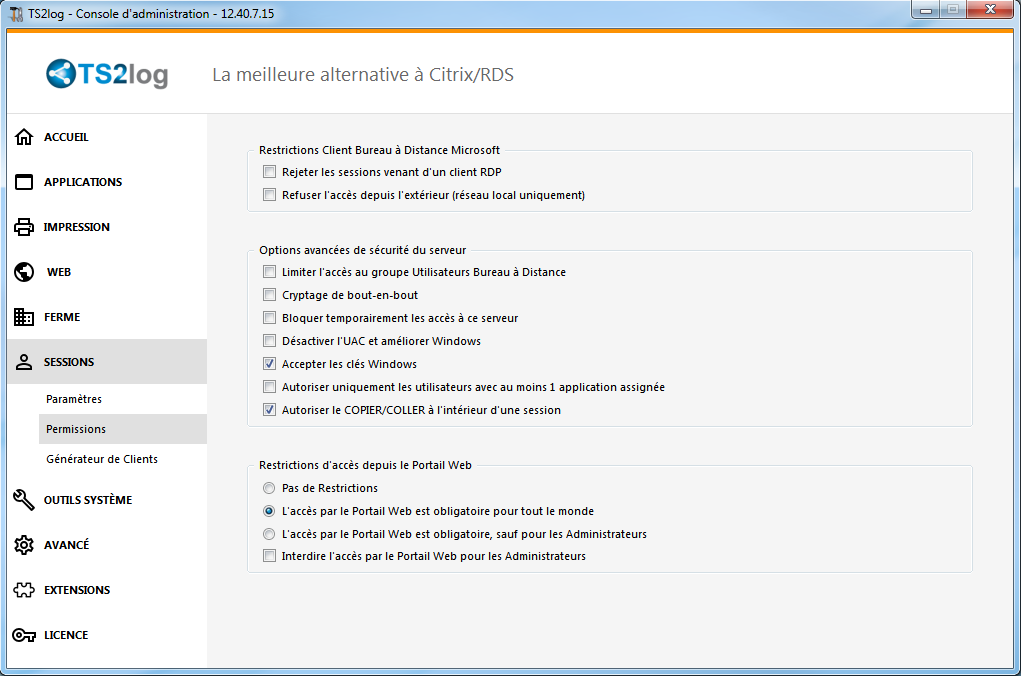

Vous pouvez trouver plusieurs options de sécurité avancées en cliquant sur l'onglet Sessions - Autorisations:

- Refuser l'accès depuis le client Microsoft RDP: Empêcher toute personne de se connecter à l'aide de mstsc.exe.

- Refuser l'accès de l'extérieur: Cela signifie que seules les adresses IP privées du réseau local pourront ouvrir une session.

- Limiter l'accès aux membres des utilisateurs du Bureau à distance: Cette limite ne s'applique qu'à ce groupe d'utilisateurs local (que vous pouvez voir en cliquant sur la vignette Utilisateurs et groupes).

- Chiffre les communications de bout en bout: Chiffrage fort des communications client/serveur à l'aide d'un cryptage de 128 bits. Utilisez ce niveau lorsque les clients accédant au serveur TS2log prennent également en charge le cryptage 128 bits.

- Bloquer tous les accès entrants à ce serveur: Toutes les sessions actives resteront actives, alors que toutes les tentatives de connexion entrantes seront bloquées. Assurez-vous que vous pourrez accéder physiquement à la console du serveur si vous cochez cette case. N'utilisez pas cette option si votre serveur est hébergé dans un environnement cloud.

- Désactiver le contrôle de compte d'utilisateur (UAC) et améliorer l'accès Windows: Désactive les contrôles des comptes d'utilisateurs (User Accounts Controls) et supprime toutes les fenêtres contextuelles de sécurité indésirables de Windows. Limitation du nombre d'utilisateurs (messages) lors du lancement d'applications.

- La case "Autoriser la clé Windows" permet d'utiliser les touches et combinaisons Windows au sein d'une session TS2log.

- Autoriser uniquement les utilisateurs avec au moins une application attribuée: Les utilisateurs possédant une application ou plus seront autorisés à ouvrir une session.

- Autoriser Couper/Coller dans une session: Décochez cette case pour désactiver les commandes CTRL+C/CTR+V.

Restrictions d'accès au portail Web

- Pas de restriction

- Le portail web est obligatoire pour tous: les utilisateurs ne peuvent se connecter que via le portail web.

- Le portail web est obligatoire, sauf pour les administrateurs: les utilisateurs ne peuvent se connecter que via le portail web, à l'exception des administrateurs.

- Interdire le portail web pour les comptes administrateurs: les administrateurs ne peuvent pas se connecter via le portail web.

Cacher les disques du serveur

L'AdminTool comprend un outil qui permet de masquer les lecteurs de disque du serveur pour empêcher les utilisateurs d'accéder aux dossiers via le Poste de travail ou les boîtes de dialogue Windows standard.

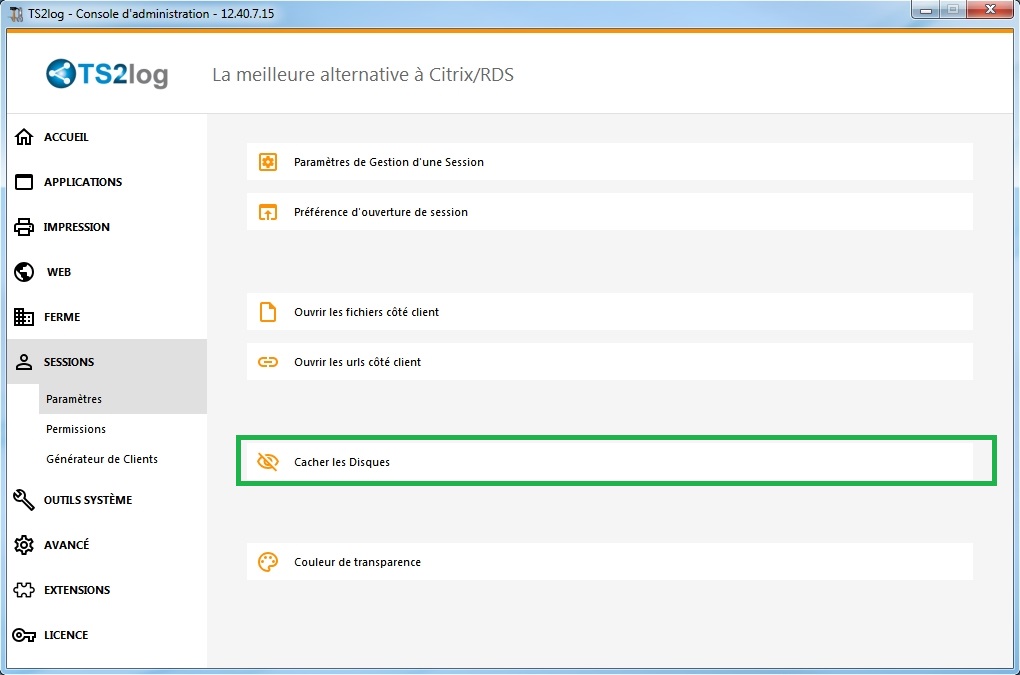

Dans l'onglet Sessions - Paramètres, cliquez sur "Masquer les lecteurs de disque":

Cet outil fonctionne globalement. Cela signifie que même l'administrateur n'aura pas un accès normal aux disques une fois les paramètres appliqués.

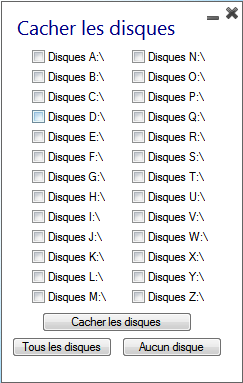

Dans l'exemple ci-dessous, tous les pilotes ont été sélectionnés à l'aide du bouton "Tout sélectionner", ce qui permet de cocher toutes les cases correspondantes aux lecteurs qui seront masqués à tout le monde:

Remarque: Cette fonctionnalité est puissante et ne désactive pas l'accès aux lecteurs de disque. Cela empêche simplement l'utilisateur de l'afficher.

L'outil marque les lecteurs de disque comme étant masqués, mais il ajoute également la propriété HIDDEN à la liste complète des dossiers et des utilisateurs racine dans Document et Paramètres.

Si l'administrateur veut voir ces fichiers, il doit:

- Saisir la lettre du lecteur de disque. Par exemple, D:\

vous mènera au lecteur D: - Activer "Afficher les fichiers et dossiers masqués" dans les propriétés de la vue Dossier.

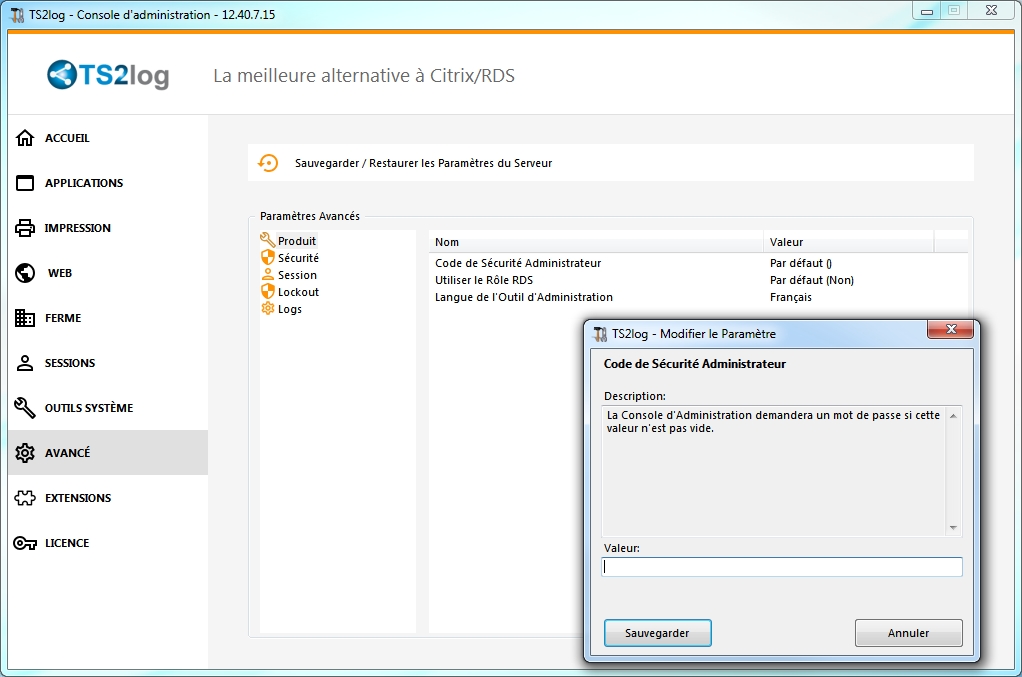

Pin code de l'administrateur

L'administrateur peut sécuriser l'accès à l'outil de l'administrateur en définissant un code PIN qui sera demandé à chaque démarrage, sous l'onglet Avancé de l'AdminTool, sous "Paramètres du produit":

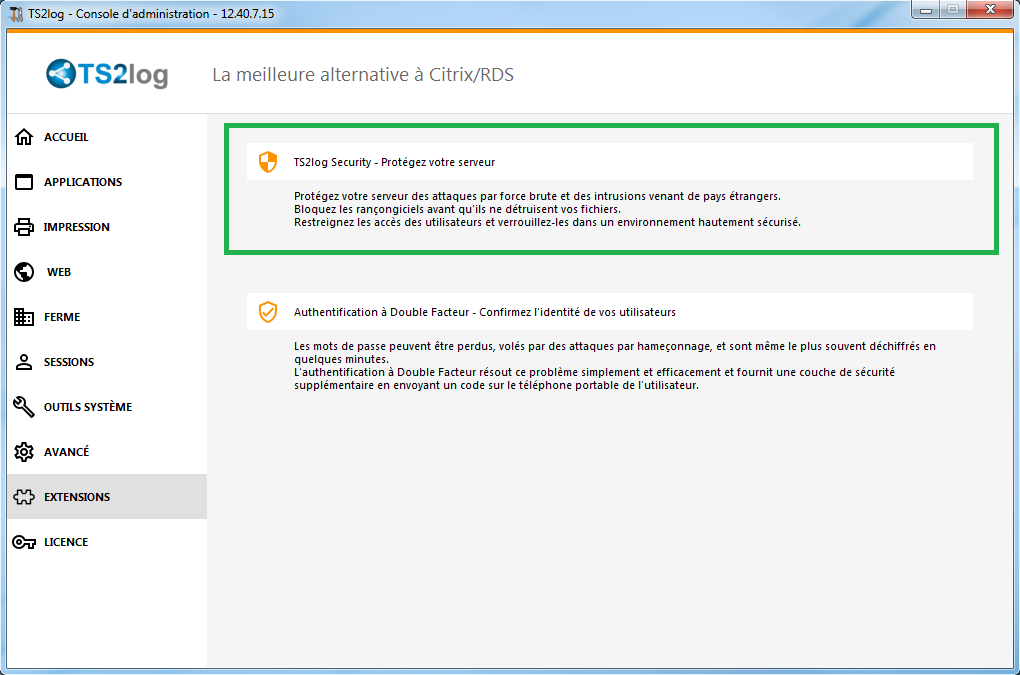

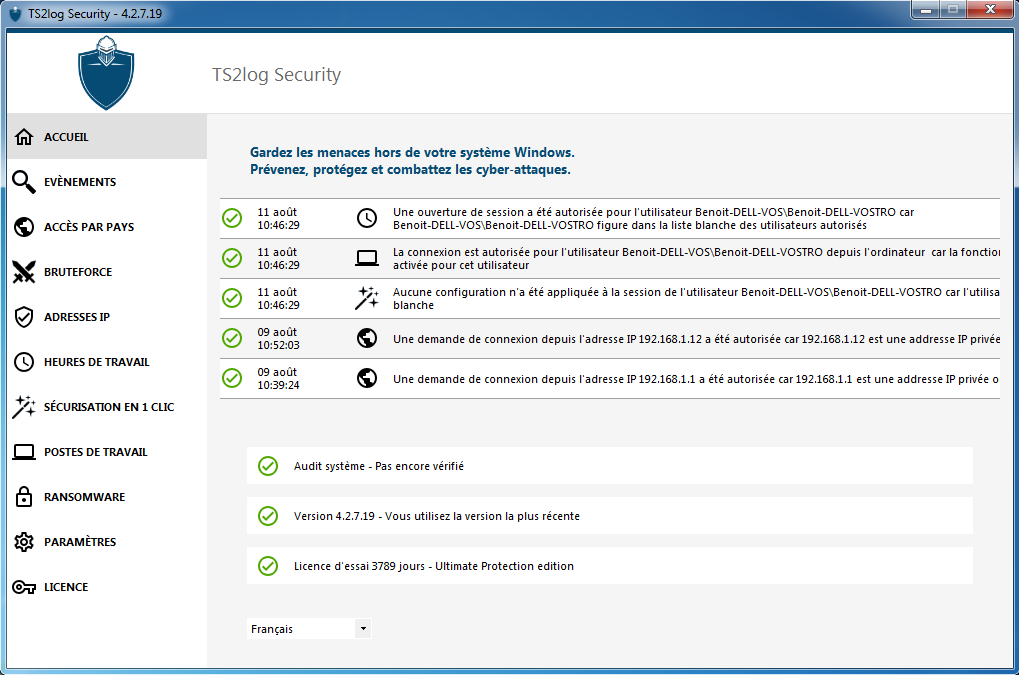

TS2log Ultimate

Depuis la version TS2log 11.40, vous pouvez trouver un outil de sécurité complémentaire unique, que vous pourrez lancer sur les modules complémentaires:

Ce qui apporte 6 fonctionnalités puissantes, documentées sur cette page.

Le rôle de défenseur des attaques par force brute sur le portail web est décrit à la section de cette page.

Authentification à deux facteurs

Depuis la version 12 de TS2log, vous pouvez activer l'authentification à deux facteurs de manière complémentaire pour votre portail web TS2log.

Vous trouverez de plus amples informations au sujet de cette nouvelle fonctionnalité sur cette page.

Certificats SSL

Le processus des certificats SSL est détaillé dans les pages suivantes:

- HTTPS, SSL & tutoriels sur les certificats.

- TS2log fournit un outil facile à utiliser pour générer un certificat SSL gratuit et valide: Certificat SSL gratuit et facile à installer.

- Choisir vos suites de chiffrement pour renforcer la sécurité.

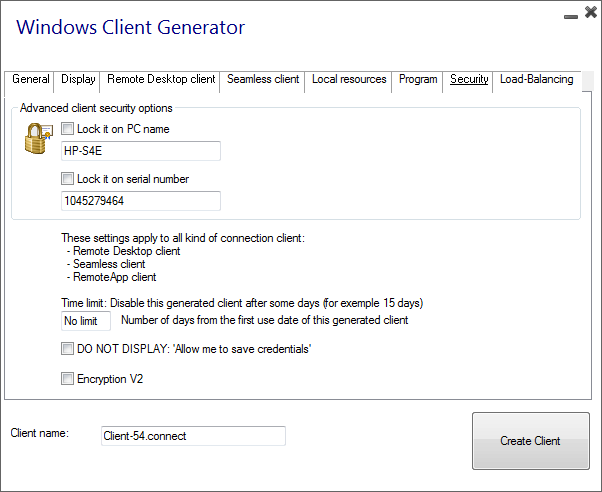

Options de sécurité du programme d'accès TS2log

Le générateur de client donne la possibilité, via l'onglet Sécurité, de verrouiller le client TS2log sur:

Un nom de PC spécifique. Cela signifie que ce programme ne pourra pas démarrer à partir d’un autre PC.

Un numéro de série de lecteur physique (disque dur PC ou clé USB). C'est un moyen très simple et puissant pour définir un niveau de sécurité élevé.

La seule façon de se connecter est d'utiliser un client spécifique. Ce client spécifique ne peut démarrer que sur une clé USB spécifique ou un disque dur de PC.

Certains de nos clients fournissent des clés USB de lecture d'empreintes digitales à chacun de leurs utilisateurs et chaque programme généré est verrouillé sur le numéro de série de l'appareil.

De cette manière, ils peuvent limiter l'accès au programme du client lui-même, tout en s'assurant qu'il ne peut pas être copié depuis la clé USB et utilisé ailleurs.

Pour plus d'information sur les fonctionnalités de sécurité, consultez la documentation du générateur de client portable et notre FAQ.